Dlaczego tak ważne jest wykorzystywanie złożonych haseł?

Korzystając z mocy obliczeniowej współczesnych komputerów, złamanie hasła (metodą brute force) złożonego z kilku znaków alfabetu łacińskiego nie stanowi już żadnego problemu.

Jak to wygląda w liczbach? Załóżmy, że rozpatrujemy hasło sześcioznakowe. Różnicując wielkie / małe litery i dodając do zestawu znaków cyfry, w najbardziej pesymistycznym (a dla nas – optymistycznym) przypadku, potencjalny atakujący musiałby dokonać sprawdzenia (26 × 2 + 10)6, czyli niecałych 57 miliardów kombinacji. Ciężko byłoby dokonać tego ręcznie. Ale już przeciętna karta graficzna „dla graczy”, np. taka, która oferuje wydajność na poziomie 5 teraflopsów (AMD Radeon RX 480) w połączeniu z bezpłatnym programem typu Hascat, na obliczenie miliardów funkcji skrótu SHA-1 potrzebuje dosłownie kilku sekund. Co gorsza, praktycznie do wszystkich haseł 6, 7 a nawet 8 znakowych istnieją tzw. tęczowe tablice, które pozwalają odgadnąć hasło na dużo słabszym sprzęcie. Z tego powodu należy przyjąć, że hasła ośmioznakowe nie stanowią już żadnego zabezpieczenia newralgicznych systemów. Oczywiście rozpatrujemy tu problem w kontekście ataku lokalnego. Chodzi o atak, na drodze którego nie stoją urządzenia pośredniczące czy dodatkowe funkcje ochronne. Zauważmy, że większość systemów informatycznych jest zabezpieczona przed „zgadywaniem” haseł, np. po piątym, nieudanym logowaniu narzucają 15 minutową przerwę. Dobrym przykładem są karty płatnicze, gdzie do dyspozycji mamy „tylko” czterocyfrowy PIN. Jednak w połączeniu z blokadą po trzeciej nieudanej próbie autoryzacji, uzyskujemy zadowalający poziom bezpieczeństwa.Również same opóźnienia związane z komunikacją sieciową / czasem odpowiedzi serwera etc. sprawiają, że hasła ośmioznakowe raczej nie będą łamane „zdalnie”. Nie możemy jednak wykluczyć sytuacji, w której taki „lokalny” dostęp zostanie uzyskany.

Co na to prawo? Wraz z wejściem rozporządzenia o ochronie danych osobowych (RODO) z polskich przepisów zniknęły sztywne kryteria, jakie muszą spełniać hasła w systemach informatycznych. Jest to całkowicie zasadne, zważywszy na fakt, że dynamiczny rozwój sprzętu komputerowego szybko dezaktualizował jakiekolwiek „minimalne” kryteria, co oznaczało konieczność ciągłych prac legislacyjnych.

Od 25 maja 2018 r. to na administratora przerzucono obowiązek analizy ryzyka i zastosowania odpowiednich środków ochronnych:

Ponadto jako administratorzy danych osobowych mamy obowiązek natychmiastowego poinformowania o każdym wycieku danych. Nieprzestrzeganie tych zasad naraża nas nie tylko na wysokie kary finansowe nakładane przez prezesa UODO (nawet do do 20 000 000 EUR)2, ale również na utratę wizerunku i zaufania klientów naszej firmy. Wobec tego warto posiadać przynajmniej podstawową wiedzę nt. współcześnie wykorzystywanych metod przechwytywania haseł i informacji poufnych oraz starać się ograniczać ryzyko związane z wyciekiem danych do minimum.Różne hasła a kłopoty z pamięcią

W kontekście bezpieczeństwa najistotniejsze jest, aby do różnych kont stosować różne hasła. Unikalne i mocne powinno być w szczególności hasło do konta pocztowego. Potrzeba wynika stąd, że znaczna część systemów logowania udostępnia opcję typu „przypomnij hasło”, która wysyła specjalny link resetujący pod zapisany w bazie adres emailowy. Oznacza to, że uzyskanie dostępu do konta pocztowego może wiązać się z przejęciem kont powiązanych z tym adresem. Mocne i unikalne hasło należy zastosować również do najbardziej newralgicznych usług, takich jak system bankowości elektronicznej, Profil Zaufany, serwisy społecznościowe / aukcyjne etc.

Do pozostałych, mniej istotnych platform, w których nie udostępniamy ważnych informacji – dla własnej wygody – można stosować to samo hasło. Nawet jeśli przyjmiemy tę liberalną politykę, ilość haseł niezbędnych do zapamiętania pozostaje spora. Mamy co najmniej dwie możliwości rozwiązania tego problemu.

Pierwszym sposobem jest zapisywanie hasła w przeglądarkach. Czy to bezpieczne? Tak, ale tylko pod warunkiem, że nikt inny nie ma dostępu do danego komputera. Udogodnienie to nie nadaje się więc do komputerów współdzielonych. W specyficznych sytuacjach, zapamiętywanie haseł w przeglądarce może być nawet bezpieczniejsze niż wpisywanie ich wprost z klawiatury, ponieważ ograniczona jest wówczas możliwość przechwycenia ich przez keyloggery. Lepiej jednak korzystać ze sprawdzonego menedżera haseł. Menedżer taki przechowuje wszystkie hasła w formie zaszyfrowanej. W celu ich odszyfrowania musimy podać hasło główne. Jak łatwo się domyślić, hasło takie musi być odpowiednio złożone i długie. Wydaje się jednak, że łatwiej zapamiętać jedno, długie hasło niż dziesiątki krótszych. Do sprawdzonych i bezpiecznych (z otwartym kodem źródłowym) menedżerów haseł można zaliczyć np. KeePass Password Safe. Dlaczego ważne jest, aby kod źródłowy menedżera haseł był otwarty, tj. ogólnodostępny? Dlatego, że audytu takiego oprogramowania może dokonać każdy, co diametralnie zmniejsza szansę na możliwość zaszycia funkcji szpiegujących w kodzie aplikacji. Nie należy również oczekiwać, że jakikolwiek program zabezpieczy nas w sytuacji, kiedy nasz komputer został już zainfekowany – dotyczy to również programów antywirusowych. Oprogramowanie antywirusowe nie daje gwarancji wykrycia zagrożenia, którego nie posiada jeszcze w bazie, a zatem może okazać się bezradne w obliczu najnowszych zagrożeń. Dlatego najważniejsza jest profilaktyka i przestrzeganie polityki bezpieczeństwa firmy.Przestępstwa komputerowe – przykładowe rodzaje ataków

W jednym z wcześniejszych artykułów ( https://defraudacje.pl/rodzaje-defraudacji-cz-2-kradziez-i-wykorzystanie-informacji-poufnych ) opisywaliśmy rodzaje kradzieży w firmie. Tym razem omówimy ataki przeprowadzane z wykorzystaniem komputerów.

Popularną metodą wykorzystywaną przez przestępców komputerowych jest instalacja oprogramowania szpiegującego (spyware). Najczęściej do infekcji dochodzi w wyniku instalacji programów z niewiadomych źródeł. Programami spyware będą nierzadko „scrackowane” wersje płatnych aplikacji, czyli np. takie, które oferują pełną funkcjonalność bez zakupu odpowiedniej licencji (teraz już wiesz, dlaczego „cracki” są rozpowszechniane za darmo?)

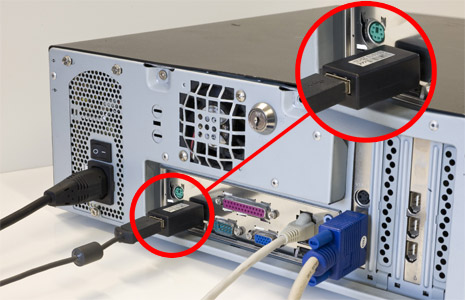

Jednym z najstarszych narzędzi do przechwytywania danych jest keylogger. Do zainfekowania urządzenia najczęściej dochodzi poprzez różnego rodzaju spamerskie wiadomości elektroniczne, zachęcające do pobrania określonego załącznika, który zawiera złośliwy skrypt lub plik wykonywalny. Istnieją również keyloggery sprzętowe, wmontowywane bezpośrednio w klawiaturach lub w formie subtelnych przejściówek. Jest całkowicie „przeźroczysty” dla aplikacji, można go wykryć jedynie podczas inspekcji sprzętu. Dlatego nie należy wprowadzać newralgicznych danych na urządzeniach, które nie są naszą własnością. Oczywiście keylogger – zarówno sprzętowy jak i programowy – przechwytuje dane po stronie klienta. W tej sytuacji szyfrowane połączenie w żaden sposób nie uchroni nas przed kradzieżą danych.

Nie wszystkie dane wprowadzane do przeglądarki mogą zostać wykorzystane przez przestępców do autoryzacji. Np. popularne do niedawna karty kodów jednorazowych są – jak sama nazwa wskazuje – jednorazowe. Aby wydobyć takie dane, przestępcy często wykorzystują phishing. To metoda polegająca na podszyciu się pod zaufaną instytucję (np. bank). Możemy sobie wyobrazić odpowiednio spreparowaną stronę internetową, która przypomina stronę banku, a której właścicielem jest przestępca. Linki do takich stron najczęściej wysyła się masowo pod adresy z przejętych bądź zakupionych baz email (tzw. bazy spamerskie). Wykorzystując naiwność i roztargnienie użytkownika, wyłudza się kilka kodów (np. pierwszy kod „nie zadziałał”, więc system prosi o podanie kolejnego).

Aby ograniczyć takie przypadki wyłudzeń, 14 września 2019 roku wszystkie systemy bankowości elektronicznej przeszły prawdziwą rewolucję. W związku z wejściem w życie zmiany ustawy o usługach płatniczych z dniem 20 grudnia 2018 r. oraz nakładającymi na Dostawcę Usług Płatniczych wymogami rozporządzania Parlamentu Europejskiego, „kartki – zdrapki” odeszły w niepamięć. 3. Do autoryzacji w trybie silnego uwierzytelnienia stało się niezbędne wygenerowanie jednorazowego hasła wysyłanego w formie SMS. Dobrze zaimplementowane systemy logowania wymagające użycia jedynie wybranych znaków są częściowym zabezpieczeniem przed keyloggerami, a równocześnie przed pishigniem, ponieważ każda „podstawiona” przez przestępców strona wymagająca użycia całości hasła stanie się dla użytkownika podejrzana.

Rys. 3 Maskowanie hasła

Przykładem nieco bardziej wyrafinowanej formy phisingu jest pharming, czyli zatrucie nazw domenowych. Jest trudniejsza do wykrycia dla przeciętnego użytkownika – nie wystarczy bowiem sprawdzić poprawności adresu strony internetowej. Do ataku dochodzi poprzez zatrucie globalnego serwera DNS lub (częściej) poprzez programy – trojany, modyfikujące lokalne pliki systemowe odpowiedzialne za translacje nazw domenowych na adresy IP (np. plik hosts w systemach Windows). Aby nie paść ofiarą takiego ataku, warto każdorazowo weryfikować właściciela certyfikatu.

Popularną formą oprogramowania szpiegującego są tzw. hijackery (browser hijacking). Przeważnie są to tylko niegroźne, acz wątpliwej przydatności „dodatki” instalowane wraz z oprogramowaniem, które zmieniają np. stronę startową. W ten sposób generuje się sztuczny ruch na określonej stronie, co przekłada się na wpływy z reklamy internetowej. Czasami jednak przestępcy idą o krok dalej i przy użyciu hijackerów przejmują hasła z formularzy logowania lub inne, newralgiczne dane. Oczywiście organizacje dostarczające najpopularniejsze przeglądarki robią wszystko, aby zabezpieczyć użytkownika przed niebezpiecznymi dodatkami. Niemniej ważne jest, aby instalować oprogramowanie ze sprawdzonych źródeł i dokładnie przeglądać proces instalacji. W szczególności warto zwrócić uwagę na wszelkie „ptaszki” w instalatorach.

Jeżeli mamy podejrzenie, że nasza przeglądarka została „porwana”, wówczas najprościej zresetować ustawienia przeglądarki, np.:

- https://support.mozilla.org/pl/kb/przywracanie-domyslnych-ustawien-firefoksa – resetowanie ustawień Firefoxa

- https://support.google.com/chrome/answer/3296214?hl=pl – resetowanie ustawień Google chrome

Zabezpieczenie transmisji – certyfikaty SSL / TLS

Osoba wpięta do tej samej sieci (udostępnianej np. po WiFi) bez problemu może przechwycić wszystkie pakiety – również te, które nie są adresowane do niej. Stanowi to poważne zagrożenie, ponieważ dane wprowadzane w formularzach na stronach wykorzystujących protokół HTTP wędrują przez świat „gołym” tekstem – bez problemu mogą zostać odczytane. Tak – dotyczy to również haseł. Stało się to powodem opracowania protokołu HTTPS, początkowo szyfrującego dane przy pomocy protokołu SSL, a obecnie TLS, oparty o certyfikat klucza publicznego X.509. Certyfikaty te wydawane są zgodnie z infrastrukturą klucza publicznego przez urzędy certyfikacyjne (CA), zaś subskrybentów certyfikatów klucza publicznego X.509 nazywa się po prostu użytkownikami. W zależności od wybranego urzędu certyfikacji, użytkownik ma do dyspozycji trzy podstawowe poziomy walidacji:

- DV (Domain Validation): certyfikat tego typu wydany jest w oparciu o weryfikację prawa do domeny. Najpopularniejszym i darmowym certyfikatem tego typu jest Let’s Encrypt, w którym proces weryfikacji został całkowicie zautomatyzowany. Systemy porównują jedynie dane abonenta domeny z bazy WHOIS z danymi z pliku CSR (Cerificate signing request) podczas zamówienia certyfikatu.

- OV (Organization Validation): na tym poziomie sprawdzana jest dodatkowo poprawność danych właściciela. Nie da się zautomatyzować procesu weryfikacji wszystkich dokumentów, dlatego nie znajdziemy urzędów certyfikacji, które przyznawałyby certyfikat tego typu za darmo.

- EV (Extetend Validation): do otrzymania tego typu certyfikatu wymagana jest ścisła współpraca z wybranym urzędem certyfikacji. Najczęściej rozszerzona walidacja dotyczy dużych podmiotów lub instytucji (banków, stron rządowych). Równocześnie komercyjne urzędy certyfikacji za ten typ certyfikatu pobierają największą opłatę.

Najważniejszy jest jednak fakt, że niezależnie od poziomu walidacji, posiadanie klucza respektowanego przez przeglądarki umożliwia wykorzystanie transmisji szyfrowanej, zwiększając tym samym bezpieczeństwo użytkowników.

Let’s Encrypt

Let’s Encrypt jest darmowym, zautomatyzowanym urzędem certyfikacji dostarczającym certyfikaty szyfrowania X.509, używane w protokołach TLS/SSL. W praktyce, posiadanie takiego certyfikatu umożliwia nam uruchomienie strony za pośrednictwem szyfrowanego protokołu HTTP, czyli HTTPS.

Podstawową korzyścią w wykorzystaniu szyfrowanego połączenia jest znaczące utrudnienie przechwycenia danych przez sniffery, czyli programy przechwytujące dane przepływające w sieci. Nawet, jeżeli dany pakiet zostanie przechwycony, dla przestępcy będzie on bezwartościowy. W świetle obecnej wiedzy i mocy obliczeniowej współczesnych komputerów, podsłuchanie (deszyfrowanie bez znajomości klucza) ruchu SSL/TLS 1.3 wykorzystującego klucze o długości 128 bitów uważa się za niewykonalne. Co prawda odnotowywane były próby (udane) rozszyfrowywania pojedynczych znaków zaszyfrowanych ciasteczek przy użyciu programu BEAST, jednak dotyczyły one starszych, podatnych wersji protokołu 4.ver. 2 zaktualizowana

Najnowsze komentarze